В жестких конкурентных условиях современного рынка корпоративная информация становится ценным внутренним активом. Однако несовершенства вычислительных и сетевых инфраструктур, уязвимости приложений и недальновидность политик управления часто отрицательно влияют на сохранность данных на предприятии. Проблемы цифровой безопасности приводят к необратимым потерям. Последствия этого могут быть крайне печальными — как в финансовом, так и репутационном плане.

Чтобы не допустить подобной ситуации, компании необходимо защищать информацию на всех этапах ее жизненного цикла. От создания, обработки и хранения до передачи и полного уничтожения.

Все начинается с бэкапа

О резервном копировании сказано много, но никогда не лишне напомнить. Бэкап — основа безопасности данных, без которой другие методы защиты неэффективны. Под резервным копированием подразумевают создание копий информации на физических носителях (жесткие диски, магнитные ленты, DVD-R/RW) или в облачных хранилищах. Цель — дальнейшее восстановление в случае потери или уничтожения исходных файлов.

Ключевыми параметрами резервного копирования являются параметры RPO и RTO. Целевая точка восстановления (RPO) – это максимально допустимое количество данных, которое возможно потерять в случае сбоя, измеряемое во времени. Например, если RPO составляет 15 минут, это означает, что компания может себе позволить потерять данные, накопленные или измененные в течение последних 15 минут работы. Иными словами, если RPO равняется 15 минутам, то и бэкап нужно делать каждые 15 минут. Целевое время восстановления (RTO) – это максимально допустимое время простоя ИТ-системы, то есть интервал времени после сбоя, в течение которого она может быть недоступна.

Виды резервного копирования

Правильный расчет RPO и RTO и настройка автоматического бэкапа поможет компании обезопасить себя в случае сбоя системы. Это обеспечит сохранность данных, так как их можно быстро восстановить после аварии.

Существует несколько основных методов резервного копирования. Какой из них применить — вопрос существующих потребностей фирмы.

- Полный. Резервное копирование всех данных.

- Инкрементный. Резервируются только новые или измененные данные.

- Дифференциальный. Копируются все данные и файлы, которые изменились с момента последнего полного бэкапа.

- Полный бэкап системы. Позволяет восстановить систему, какой она была в определенный момент времени, включая ОС, все приложения и данные.

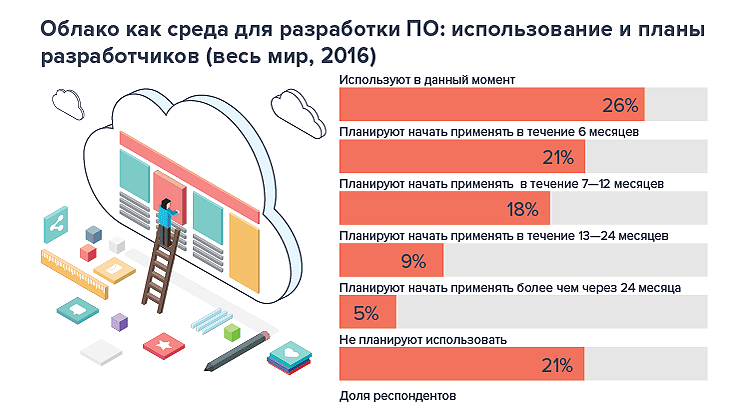

Сегодня треть компаний в качестве площадки для резервного копирования выбирает не физические носители, а облака. Также существуют сторонние поставщики, такие как Acronis, Druva и Veeam, которые реализуют собственное облачное ПО для бэкапа и аварийного восстановления.

Обеспечение безопасности данных: что делать компании?

Один бэкап не поможет защитить данные от утечек, несанкционированного использования или намеренной модификации. Можно с ужасом представить, что будет, если информация о финансовом состоянии фирмы, личные данные сотрудников и клиентов, договоры с партнерами, документы, связанные с коммерческой тайной (одним словом все, что является конфиденциальной информацией), станет достоянием злоумышленников. Чтобы этого не случилось, для защиты конфиденциальности данных нужно внедрить особые меры предосторожности. Ниже мы расскажем о самых важных из них.

1. Обучайте сотрудников основам сетевой безопасности

Политика BYOD (от англ. Bring your own device – «Принеси свое собственное устройство»), которую все чаще внедряют современные компании, позволяет сотрудникам свободно работать в офисе со своих ноутбуков и мобильных устройств. Но отсутствие шифрования на этих девайсах или устаревшая операционная система может привести к утечке данных. В корпоративную сеть через незащищенные устройства также проникают вредоносные программы. Сотрудников нужно обучать методам сетевой безопасности, постоянно проводить тренинги и рассказывать о потенциальных угрозах (например, фишинге).

2. Создайте строгую политику BYOD

Конфиденциальная информация может храниться на личных устройствах сотрудников. Поэтому при использовании персональных устройств в офисе необходимо соблюдать определенные меры предосторожности. Нужно правильно настраивать конфигурации ПО, следить за обновлениями, вовремя устранять технические неисправности. Сотрудники не должны оставлять свои ноутбуки, планшеты и телефоны без присмотра в общественных местах. А в случае кражи или пропажи устройства обязаны сразу сообщать об этом в отдел безопасности. Кроме того, будет полезным применять на таких устройствах шифрование жесткого диска.

3. Шифруйте данные

Ключевой мерой защиты данных является шифрование, при котором цифровые данные, программное/аппаратное обеспечение и жесткие диски шифруются и, следовательно, становятся нечитаемыми для неавторизованных пользователей или хакеров. Защита корпоративной сети — важная составляющая безопасности данных информационных систем для всех организаций, независимо от их размера. Недостаточно шифровать данные только «в состоянии покоя». Для предотвращения несанкционированного доступа нужно также защищать каналы передачи информации. Поскольку при передаче данные могут попасть в «недобрые руки», перед отправкой их тоже необходимо шифровать.

4. Используйте аутентификацию пользователей

Одним из наиболее часто встречающихся методов защиты данных является аутентификация пользователей корпоративных ИТ-систем. В качестве метрик проверки подлинности компании могут использовать идентификационные пароли и логины. В дополнение к этому иногда применяются методы, основанные на биометрии. Например, сканирование отпечатков пальцев, распознавание лиц или голоса. Местоположение пользователя также может одним из факторов аутентификации. Точки входа, отслеживание GPS и MAC-адреса — некоторые из вариантов, которые применяются в целях организации безопасности данных на предприятии.

5. Следите за безопасностью паролей

В большинстве случаев сотрудники используют слабые пароли для защиты данных в своей системе. В итоге это делает их учетные записи уязвимыми для хакерских атак и вредоносного ПО. ИТ-отдел должен разъяснять сотрудникам важность безопасных паролей, отслеживать их надежность на этапе создания. Также можно использовать менеджеры паролей. Они помогут генерировать сложные ключи и обеспечат их безопасное хранение.

6. Внедрите управление идентификацией и доступом

С помощью IAM (англ. Identity and Access Management) компании могут обеспечить безопасный доступ ко всем своим данным. IAM вместе с технологией единого входа (SSO) помогает организациям правильно сопоставлять идентификаторы и анализировать, кто, когда и к каким данным обращался. Соответственно, могут быть назначены группы пользователей, создан список деталей прав доступа для каждой из категорий, что значительно уменьшит вероятность утечки данных из компании.

Почему терять данные — опасно?

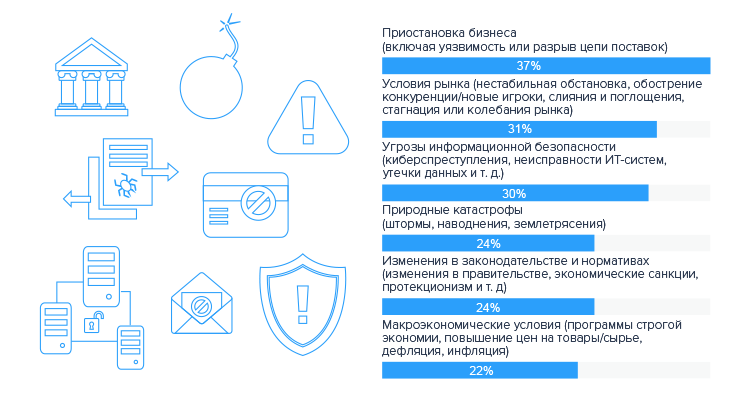

Последствия для предприятий, которые испытывают утечку данных, очень серьезны. Они сталкиваются с рядом проблем, на избавление от которых у них уходит много времени и средств. Вот только некоторые из них.

1. Потеря дохода

Потеря дохода в результате нарушений безопасности является распространенным явлением. Исследования показывают, что треть предприятий, которые сталкиваются с утечкой данных, в конечном итоге теряют деньги. Любой серьезный инцидент, связанный с ненадлежащим обеспечением конфиденциальности данных, угрожает непрерывности бизнеса, приводит к незапланированным простоям и оттоку клиентов.

2. Репутационный ущерб

В большинстве случаев вам нужно, чтобы ваша конфиденциальная информация такой же и оставалась. Клиенты также ценят свою конфиденциальность и совсем не обрадуются, узнав, что их персональные данные утекли в открытый доступ. Вряд ли они потом доверятся бизнесу с подмоченной репутацией.

3. Риск для интеллектуальной собственности

Когда мы говорим о киберпреступности, мы обычно представляем огромные финансовые потери или кражу личных данных. Однако любой, кто знаком со шпионажем, знает, что интеллектуальная собственность также является мишенью для злоумышленников. Если вы готовите выпуск нового продукта, утечка информации может стать решающей для дальнейшего существования вашего бизнеса.

4. Скрытые расходы

Судебные тяжбы, восстановление репутации, расследования инцидентов, усиление мер безопасности — за все это тоже придется платить, не говоря уже о повышения страховых взносов.

Чтобы обезопасить свой бизнес и не допустить неприятных ситуаций, важно заранее продумать стратегию data-безопасности. Она должна включать в себя несколько важных пунктов: резервное копирование, управление аутентификацией пользователей и правами доступа, строгую политику BYOD и план аварийного восстановления данных в случае инцидентов. И если ИТ-отдел перегружен другими задачами, можно обратиться к поставщику нужных решений, который возьмет на себя часть ответственности за обеспечение сохранности данных вашего предприятия.