За даними Mordor Intelligence, як мінімум до 2028 року ринок штучного інтелекту (ШІ) щороку зростатиме на 31,22%. Багато в чому цьому сприяє популярність хмарних обчислень серед бізнесу всіх розмірів, а також збільшення кількості впроваджень хмарних застосункків. Проведене в IBM опитування показало, що мультихмарні та гібридні обчислювальні моделі найчастіше використовуються саме для розміщення навантажень, пов’язаних з ШІ, машинним навчанням (МО), бізнес-аналітикою та Інтернетом речей (IoT).

Злиття ШІ та хмарних обчислень

У питанні взаємодії ШІ та хмарних технологій варто відштовхуватися від того, що хмари дозволяють встановлювати застосунки з мінімальними витратами, а також зберігати обсяги даних, що постійно зростають, і отримувати до них практично миттєвий доступ з будь-якої точки світу. Все перераховане дозволяє повною мірою реалізувати потенціал ШІ-застосунків — останні дедалі частіше стають частиною цифрової екосистеми підприємств. Наприклад, використовуються як бізнес-асистенти, розпізнають візуальні образи та мовлення, аналізують дані в режимі реального часу та готують прогнози.

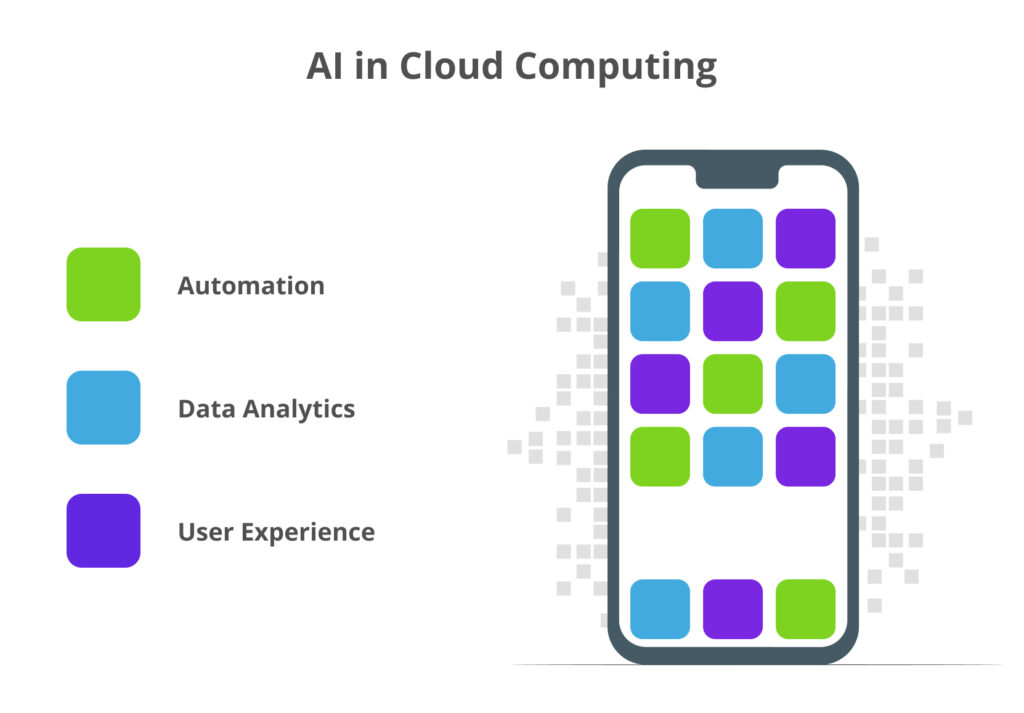

Застосування ШІ в різних сферах допомагає бізнесу не тільки отримати важливу конкурентну перевагу, але й:

- стати більш гнучким та масштабованим;

- підвищити ефективність виконання бізнес-процесів;

- скоротити кількість помилок;

- автоматизувати більшість рутинних операцій;

- приймати обґрунтовані бізнес-рішення;

- покращувати повсякденний клієнтський досвід.

Звісно, це далеко не весь перелік можливостей. Наприклад, застосування ШІ у боротьбі з кіберзлочинністю в цілому та кіберзагрозами у хмарі стає звичайною практикою для великого бізнесу. За даними Acumen Research and Consulting, обсяг світового ринку у сфері кібербезпеки з 2021 по 2030 рік зросте з $14,9 млрд до $133,8 млрд! Окремі SaaS-рішення вже здатні виявляти та миттєво реагувати на загрози у хмарі.

Експерт Colobridge:

«Якщо раніше більшість компаній потребувала значних технічних та людських ресурсів для впровадження ШІ-рішень, сьогодні це завдання максимально спрощене. Наш продукт AI-Engine as a Service дозволяє отримувати з неструктурованих даних цінну для бізнесу інформацію (зокрема прогнозну аналітику) та вибудовувати максимально ефективну взаємодію з клієнтами. Для цього не потрібні великі вкладення або команда IT-фахівців — ви отримуєте готову хмарну платформу машинного навчання, гнучку, просту у розгортанні, обслуговуванні та масштабуванні. Поєднання ШІ, машинного навчання та даних у хмарі дозволить навчитися керувати даними з метою виходу на новий рівень доходу організації через скорочення витрат, зростання конверсії, підвищення лояльності клієнтів та збільшення їхньої довічної цінності».

Інновації в області ШІ та хмарних обчислень дозволяють отримувати додаткову цінність із даних, які бізнес у будь-якому випадку збирає та зберігає. Наслідком цього може стати інтелектуальна автоматизація процесів у хмарі та без втручання людини. Хмара в цьому випадку спрощує роботу рішень, заснованих з урахуванням штучного інтелекту, забезпечуючи практично необмежені можливості для оброблення даних і масштабування обчислювальних потужностей. Завдяки інтеграції хмари та ШІ-рішень з’являється можливість швидко керувати та обробляти великі обсяги даних, впроваджувати інновації, підвищувати продуктивність роботи завдяки постійному самонавчанню та покращенню ШІ-алгоритмів.

Хмара дозволяє повною мірою реалізувати потенціал штучного інтелекту.

Роль хмари у навчанні ШІ

Однією з методологій штучного інтелекту є машинне навчання, що дозволяє знаходити закономірності у великих наборах даних. У бізнесі МО використовується для вирішення безлічі завдань:

- сегментація клієнтів за перевагами, поведінкою чи іншими характеристиками;

- оцінка ризиків та виявлення випадків шахрайства (наприклад, при проведенні транзакцій);

- складання прогнозів про ймовірність настання певних подій, вчинення дії покупцями тощо;

- надання персоналізованих рекомендацій на основі історичних даних;

- розпізнавання людей за біометричними даними;

- виконання медичної, автомобільної та інших видів діагностики;

- автоматична генерація текстів, зображень та відео.

Пов’язані з машинним навчанням процеси можна оптимізувати за допомогою хмарних обчислень. Для реалізації проєктів на базі МО не потрібні великі інвестиції — провайдер надає обчислювальні ресурси, зокрема високопродуктивні GPU, на вимогу в рамках гнучкої моделі ціноутворення. При цьому публічна хмара дозволить експериментувати з МО не лише з мінімальними вкладеннями, а й без технічних навичок.

ШІ та зберігання даних у хмарі

Історія з використанням ШІ завжди передбачає збір, зберігання та обробку великих наборів даних, тому розвиток та масове впровадження ШІ-рішень збільшує попит на хмарні сховища. Водночас технології штучного інтелекту безпосередньо впливають функціональність цих сховищ. Наприклад, з’явилися ШІ-системи, що автоматизують процеси управління даними, що мінімізує ручне втручання і скорочує час недоступності даних. Інтелектуальні системи зберігання у хмарі використовують машинне навчання та штучний інтелект, щоб оптимізувати місткість, а також моніторити та аналізувати стан сховища в режимі реального часу.

Експерт Colobridge:

«В українських компаній ще не сформувався запит на інтелектуальні системи зберігання, проте не виключено, що це станеться протягом кількох найближчих років. Цього разу йдеться не про черговий модний тренд, а про реальний інструмент із практичною цінністю. Наприклад, хмарні сервіси з вбудованим ШІ можуть відстежувати закономірності та прогнозувати потенційні збої накопичувачів, а в більш просунутому варіанті зможуть самостійно запустити процес резервного копіювання в хмару, щоб унеможливити втрату даних у разі настання інциденту. Або інший кейс: алгоритми стиснення на основі ШІ дозволяють ефективно оптимізувати об’єми даних без втрати якості. При цьому скорочуються вимоги до обсягу сховища, а передача даних між ШІ та хмарними сховищами займає менше часу».

Дізнайтеся більше про можливості застосування штучного інтелекту як готове хмарне рішення AI-Engine as a Service у наших фахівців.