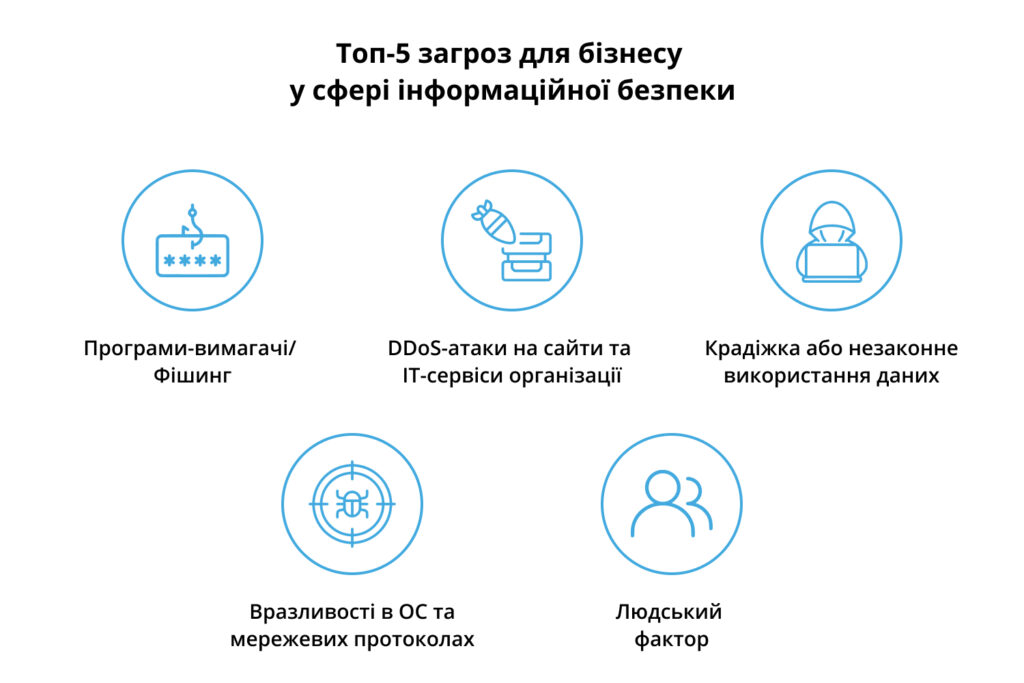

Інформацію часто називають одним із найцінніших бізнес-активів, який до того ж постійно перебуває у зоні ризику. У світі зростають темпи скоєння кіберзлочинів: за перший квартал 2023-го їхня кількість збільшилася на 28% порівняно з аналогічним періодом минулого року. За даними Forbes, безпека стає темою №1 в IT через популяризацію віддаленого формату роботи, поширення IoT-технологій, а також удосконалення прийомів соціальної інженерії та фішингу. Як і кілька років тому, глобальною проблемою залишаються програми-вимагачі, які діють все більш витончено. Але навіть у таких непростих умовах бізнес має реальний спосіб захистити свої та клієнтські дані.

- Що таке аудит інформаційної безпеки

- Види аудиту інформаційної безпеки

- Процес проведення внутрішнього аудиту ІБ

- Види зовнішнього аудиту ІБ

- Коли та кому потрібен зовнішній аудит ІБ

- Підготовка та процес проведення зовнішнього аудиту ІБ

- Періодичність проведення внутрішнього та зовнішнього аудиту ІБ

- Висновок

Що таке аудит інформаційної безпеки

Компанії, які стикаються з постійно зростаючими кіберзагрозами, все частіше вдаються аудиту інформаційної безпеки (ІБ). Це комплекс заходів, який дозволяє оцінити захищеність інформаційних систем та перевірити, чи відповідають вони чинним стандартам безпеки — на даний час це ISO 27001, ISO 27002, а також рекомендації загального регламенту захисту даних GDPR. Іншими словами, аудит ІБ — це спосіб виявити потенційні загрози та вразливі місця у конкретній організації.

Проведення такого аудиту можна розглядати як частину комплексної стратегії системи управління інформаційною безпекою (СУІБ). У рамках реалізації цієї стратегії також виконується пошук та навчання фахівців, купівля, впровадження та підтримання в актуальному стані засобів забезпечення інформаційного захисту.

Види аудиту інформаційної безпеки

Виділяють такі види аудиту ІБ:

- Внутрішній аудит проводять на регулярній основі силами самої компанії та відповідно до узгоджених усередині організації вимог.

- Зовнішній аудит проводять незалежні, залучені зовні експерти, які виконують роботу відповідно до договору, укладеного керівниками, акціонерами або правоохоронними органами.

Вважається, що зовнішній аудит в інформаційній безпеці дозволяє отримати більш об’єктивну оцінку реального стану ІБ на підприємстві. Це пов’язано з відсутністю упередженості та вищою кваліфікацією самих аудиторів — аудиторська компанія зазвичай має необхідні ліцензії та сертифікати, що підтверджують відповідні компетенції її співробітників.

Процес проведення внутрішнього аудиту ІБ

Провести внутрішній аудит безпеки інформаційних систем можна відповідно до заздалегідь складеного плану або позачергово, щоб виявити потенційні загрози, які можуть найближчим часом призвести до втрати даних або репутації компанії.

Як виглядає стандартна процедура проведення внутрішнього аудиту ІБ на практиці:

Підготовчий етап: складаються та узгоджуються внутрішні документи. Слід визначитися, що саме перевірятимуть відповідальні особи та з якими стандартами порівнюватимуть.

Перший етап: призначаються відповідальні за проведення аудиту інформаційної безпеки співробітники служби безпеки та інформаційного відділу, зокрема інженери, які відповідають за функціонування IT-інфраструктури в організації.

Другий етап: відповідальні фахівці перевіряють бізнес-процеси та сервіси відповідно до заздалегідь підготовленого списку. Їхнє завдання — виявити потенційні вразливості чи можливості для вторгнення.

Третій етап: результати перевірки документуються та аналізуються, після чого підбиваються підсумки і, якщо необхідно, вживаються додаткові заходи щодо захисту інформаційних систем.

Це приблизний набір етапів, який за потреби адаптується аудиторами під поточні потреби клієнта.

Види зовнішнього аудиту ІБ

Виділяють три основні різновиди зовнішнього аудиту інформаційної безпеки:

- оцінювання підходів до захисту ІТ-інфраструктури у масштабах організації.

- аналіз захищеності окремих інформаційних систем із використанням засобів аудиту інформаційної безпеки;

- проведення атестації чи сертифікації окремих інформаційних систем або процесів на відповідність актуальним галузевим стандартам.

За підсумками зовнішнього аудиту фахівці складають детальний звіт про виконану роботу та роблять аналіз відповідності поточного стану інформаційних систем актуальним регламентам. Опціонально вони можуть сформувати перелік рекомендацій щодо підвищення надійності роботи ІТ-інфраструктури клієнта.

Коли та кому потрібен зовнішній аудит ІБ

В ідеальному світі аудит безпеки інформаційних систем необхідний кожній компанії, в якій втрата даних та пов’язані з цим простої можуть призвести до великих фінансових та репутаційних втрат. Однак на практиці регулярні аудиторські перевірки проводять лише великі та (трохи рідше) середні компанії. Що зупиняє решту:

- матеріальне питання — послуги професійних зовнішніх аудиторів коштують недешево;

- необхідність проведення підготовчих робіт усередині компанії;

- побоювання, що доступ до важливих корпоративних даних отримають треті особи.

Коментар експерта компанії Colobridge:

«Окрім того, що компанії необхідно регулярно проводити аудит ІБ власними силами, ця процедура є обов’язковою у разі підозри на витік даних — зазвичай у таких випадках залучають зовнішнього незалежного підрядника. За реальної загрози перевіряти доведеться все: обладнання, мережі, програмне забезпечення, сервіси та навіть співробітників, які працюють з IT-сервісами — часто люди просто копіюють корпоративні бази на флешку, щоб потім використовувати ці дані з вигодою для себе.

Також бажано проводити аудиторські перевірки перед початком міграції IT-інфраструктури. У цьому випадку аудит проводять у складі робіт з підрахунку необхідних ресурсів, кількості сервісів та формування вимог до інформаційної безпеки на новій платформі. Наприклад, одній компанії буде достатньо сертифікату ISO 27001, а інший потрібен ще й PCI DSS — сертифікат для платіжних систем.

Підготовка та процес проведення зовнішнього аудиту ІБ

До проведення зовнішнього аудиту необхідно заздалегідь вирішити два важливі організаційні питання.

Перший: вибрати незалежного аудитора, який використовує необхідні для проведення якісної оцінки програмні та технічні засоби аудиту інформаційної безпеки. Можна вивчати інших клієнтів, реалізовані кейси та наявність документів (сертифікати, ліцензії) від регуляторів ринку.

Другий: підписати з аудитором договір NDA, який допоможе запобігти витоку конфіденційних даних, оскільки в процесі аудиту до них отримають доступ співробітники компанії, що займається перевіркою. У NDA прописані умови поводження з внутрішніми даними організації, зокрема, задокументовано заборону на їхнє копіювання та подальше поширення.

Які роботи виконують безпосередньо аудитори:

- оцінюють обсяги робіт, після чого узгоджують строки та вартість;

- формують списки джерел інформації для складання реалістичної картини;

- збирають дані, а також аналізують процеси їх зберігання, обміну та використання;

- оцінюють роботу співробітників компанії (нормативи ІБ, принципи поводження з даними тощо);

- готують висновок із зазначенням виявлених проблем та рекомендації щодо покращення ІБ.

Періодичність проведення внутрішнього та зовнішнього аудиту ІБ

Зовнішній аудит безпеки інформаційних систем рекомендується проводити не рідше одного разу на рік, краще раз на 6 місяців. Частота проведення внутрішніх перевірок включно з позаплановими, може бути різною, оскільки безпосередньо залежить від того, яку цінність становлять дані для компанії. Зазвичай потреба у цій процедурі виникає від 2 до 6 разів на рік.

Висновок

Аудит інформаційної безпеки вирішує важливе для бізнесу завдання — дає змогу отримати об’єктивну інформацію про те, наскільки надійно організовані процеси зберігання, обробки та обміну даних в організації. Це допомагає запобігти ймовірності порушення працездатності та виникнення інцидентів безпеки в короткостроковій перспективі, а також знизити операційні ризики.Захистити цінні корпоративні дані можна не лише підвищенням інформаційної безпеки, а обираючи відповідне інфраструктурне рішення. У компанії Colobridge ви знайдете великий портфель хмарних та фізичних продуктів, а також хмарні рішення за сервісною моделлю (as a Servise), що дозволяють додатково убезпечити дані: фаєрвол (FWaaS), автоматизоване створення та зберігання резервних копій даних (BaaS), послугу післяаварійного відновлення IT-інфраструктури на резервному майданчику (DRaaS) За потреби наші фахівці підберуть оптимальне інфраструктурне рішення з урахуванням конкретних бізнес-потреб, а також організують міграцію даних у хмару.