Автор: Талабуев Я.

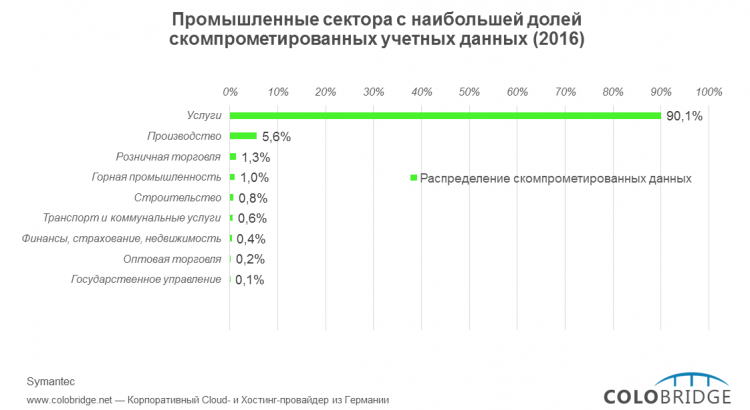

Давайте поговорим о чем-то критически важном для каждого бизнеса сегодня: инцидентах кибербезопасности. Это уже не гипотетические угрозы — они происходят постоянно: только в прошлом году 75% компаний столкнулись с атаками программ-вымогателей! Поэтому создание плана реагирования на инциденты — не просто «хорошая идея», это способ выжить в цифровом мире.

- Что такое план реагирования на инциденты (IRP)?

- Основа вашей стратегии киберзащиты

- Основные фазы реагирования на инциденты

- Что дальше? Метрики, документация, тестирование, выполнение нормативов

- Как вы на самом деле справляетесь?

- Документация: ваша библиотека реагирования на инциденты

- Привлечение заинтересованных сторон и выполнение требований

- Тестирование и отработка: практика в условиях давления

- Отраслевые стандарты и рекомендации

- Инструменты и технологии: вооружитесь, чтобы защититься

- Распространенные ошибки и ключи к успеху

- Особенности реагирования на инциденты в облаке

- Итоги: идеальный план реагирования на инциденты

- FAQ: Ответы на вопросы о реагировании на инциденты

Что такое план реагирования на инциденты (IRP)?

Вот как выглядит академичное определение:

План реагирования на инциденты (IRP) — это четкий, структурированный документ, описывающий, как ваша организация должна действовать при кибератаке. Такой процесс реагирования на инциденты включает в себя обнаружение угроз, их локализацию, устранение и восстановление работы систем. Цель — не просто устранить последствия, а минимизировать ущерб и не дать атаке повториться.

А здесь про IRP простыми словами:

IRP (Incident Response Plan) — это четкий пошаговый план, что делать, если произошла кибератака: как ее заметить, остановить, устранить последствия и защититься в будущем.

Почему это важно: надёжный план помогает быстро справляться с инцидентами — снижает хаос и ущерб, уменьшает простой, защищает важные данные клиентов, сохраняет репутацию компании, обеспечивает стабильную работу бизнеса и помогает соблюдать юридические требования. Другими словами, это как контролируемая посадка по сравнению с катастрофой.

Это руководство, основанное на рекомендациях экспертов и лучших практиках, поможет вам создать эффективный план реагирования и защитить ваш бизнес.

Основа вашей стратегии киберзащиты

Рассмотрим основные принципы (столпы), которые будут лежать в основе стратегии реагирования на инциденты.

1. Разработка проекта плана реагирования на инциденты

План реагирования на инциденты — это ваша задокументированная стратегия для непосредственного решения инцидентов кибербезопасности и динамичный инструмент, который поможет быстрее и эффективнее на них реагировать.

Совет профессионала: обновляйте IRP его как минимум раз в год, и обязательно — после любых серьезных изменений в бизнесе или технологическом ландшафте. Устаревший план почти так же плох, как и его отсутствие!

Что самое важное в IRP:

- Цель и сфера применения. Обозначьте, для чего он и какие типы инцидентов он охватывает (от проникновения вредоносного программного обеспечения до масштабной утечки данных). Убедитесь, что он согласуется с вашими бизнес-целями. Определите, какие критически важные системы и данные он должен обязательно защищать. Эти строго очерченные рамки помогут предотвратить путаницу позже.

- Адаптация — это обязательно! IRP должен подходить вашей компании — нельзя просто взять общий шаблон плана реагирования на инциденты или повторно использовать старый план клиента. Структура вашего бизнеса, технологии (реагирование в облаке и в локальной инфраструктуре — разные вещи), риски и требования к соответствию (HIPAA, GDPR, PCI DSS) уникальны. Используйте устоявшиеся фреймворки — например, структуру плана реагирования на инциденты NIST, руководства SANS — в качестве отправной точки, но сделайте его своим.

- Ключевые разделы: Что внутри хорошего IRP?

Надежный план реагирования на ИТ-инциденты или план реагирования на инциденты безопасности обычно включает следующие основные разделы:

- Основы: Цели плана, сфера применения, официальное утверждение.

- Команда А: Члены Команды реагирования на инциденты (IRT), их роли, структура подчинения.

- Определения: Четкие объяснения терминов (классификация данных, уровни серьезности инцидентов и другие).

- План действий: Пошаговый процесс реагирования на инциденты.

- Различные сценарии реагирования на инциденты. Составлены с учетом специфики разных угроз (программы-вымогатели, фишинг и других).

- Стратегия общения: Внутренний и внешний план коммуникаций на случай инцидента.

- Внедрение: Как вы будете тестировать план реагирования на инциденты

- Отслеживание: Контроль версий — кто, что и когда изменил в IRP.

- Согласование с миссией: Четко ли ваш план поддерживает основные цели вашей компании?

2. Процесс реагирования на инциденты — ваш сценарий

На этом этапе теория превращается в практику — последовательность действий, которых будет придерживаться ваша команда при наступлении инцидента. Они должны охватывать задачи всех вовлеченных команд (безопасности, ИТ, юридической, PR) и четко определять, кто отвечает за каждый шаг — для этого отлично подойдет матрица RACI.

RACI — это простой способ распределить роли и ответственность в команде для любой задачи или проекта.

Каждая буква в названии означает тип участия:

Такую матрицу используют, чтобы все знали, кто что делает, и не было путаницы.

Существуют отличные фреймворки — например, NIST (SP 800-61). Хотя он предполагает четыре этапа, многие выделяют шесть фаз реагирования на инциденты.

- Подготовка. Включает развертывание инструментов безопасности (SIEM, EDR и аналоги), обучение реагированию на инциденты для вашей команды и написание IRP.

- Обнаружение и анализ. Это момент, когда ваши системы мониторинга (инструменты обнаружения и реагирования на инциденты) или сотрудник замечают подозрительную активность. Начинается первоначальное расследование (триаж), чтобы выяснить, что происходит, насколько это серьезно (классификация инцидентов) и как широко распространилось.

- Сдерживание / Локализация. Цель — изолировать угрозу и предотвратить дальнейший ущерб. Это может означать отключение пораженных устройств, скомпрометированных учетных записей или блокирование вредоносного трафика. Так вы ограничите радиус поражения.

- Устранение / Искоренение. Выясните первопричину и устраните угрозу — удалите вредоносное ПО, исправьте уязвимость или, если потребуется переустановите системы — все это основные шаги по устранению при реагировании на инциденты.

- Восстановление: Обеспечьте выполнение плана восстановления после инцидента — «верните к жизни» системы и данные из резервных копий. Убедитесь, что все работает корректно.

- Анализ после инцидента / Извлеченные уроки: Проанализируйте, что сработало, а что нет и почему. Подумайте, как предотвратить этот конкретный инцидент кибербезопасности в следующий раз. Задокументируйте эти уроки реагирования на инциденты и оптимизируйте план действий.

3: Организация команды реагирования на инциденты (IRT)

Команда реагирования на инциденты компьютерной безопасности (CSIRT) руководит созданием и выполнением плана. Кто должен быть в ней: представители ИТ-департамента, специалисты по безопасности, юристы, операционные менеджеры и ваш руководитель PR/коммуникаций.

Что важно:

- Роли и обязанности. Каждый должен точно знать, что он должен делать. Четко определите роли для всех участников, от первого, кто заметил проблему, до руководителя. Одна задача — один ответственный.

- Иерархия и эскалация: важно заранее знать, кто принимает решения, кому сообщать в первую очередь и как быстро должна идти эскалация в зависимости от уровня угрозы.

- Соберите мнения с передовой. Ваш план должен быть реальным. Поговорите с директором по информационной безопасности, менеджерами по безопасности, аналитиками SOC, сетевыми администраторами, службой поддержки — всеми, кто ежедневно сталкивается с потенциальными инцидентами. Их реальные знания бесценны для создания плана, который работает на практике.

Основные фазы реагирования на инциденты

- Подготовка

Ваша задача — заложить прочный фундамент до того, как все взорвется. И сделать это задолго до инцидента. Что потребуется сделать в процессе подготовки?

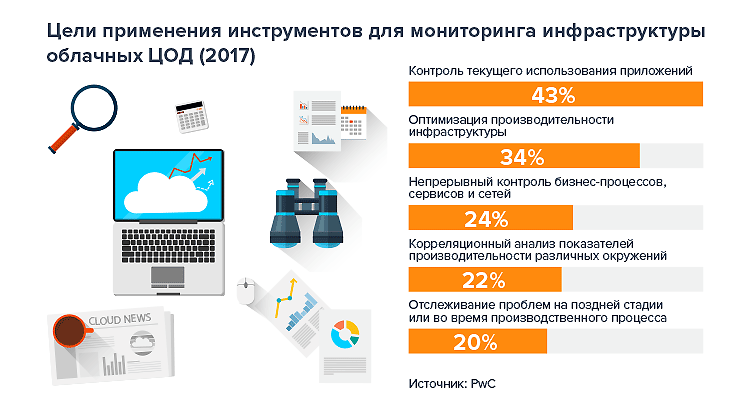

- Обеспечьте технический арсенал. Разверните и настройте основные инструменты безопасности: брандмауэры, решения SIEM, антивирус/EDR, сканеры уязвимостей, системы резервного копирования. Рассмотрите ПО для реагирования на инциденты, платформы SOAR для автоматизации или управляемые услуги реагирования на инциденты. Исследуйте инструменты автоматизации реагирования на инциденты в облаке, если вы активно используете облако.

- Обучите команду. Организуйте постоянное обучение по кибербезопасности, проводите фишинговые симуляции. Это поможет сделать сотрудников частью защиты.

- Выполняйте резервное копирование. Регулярные и регулярно проверенные резервные копии являются обязательными. Используйте неизменяемое хранилище, если это возможно.

- Внедрите принципы безопасности. Речь о принципе нулевого доверия, наименьших привилегий, а также о сегментации сети и использовании многофакторной авторизации (MFA).

- Проведите аудит активов. Определите критические системы/данные. Поймите влияние на бизнес, если они будут скомпрометированы.

- Оцените свои риски. Определите, какие конкретные угрозы нацелены на ваш бизнес, где самые слабые места. Оценку рисков проводите регулярно.

- Укрепляйте и исправляйте. Держите системы обновленными (управление исправлениями!) и актуализируйте конфигурации.

- Документируйте свою среду. Поддерживайте актуальную инвентаризацию активов и диаграммы сети.

- Обнаружение и анализ

Как узнать, что что-то не так? Эта фаза касается обнаружения и первоначальной оценки.

- Постоянный мониторинг. Следите за сетями, конечными точками и журналами (мониторинг инцидентов). Используйте свои инструменты обнаружения и реагирования на инциденты эффективно, в том числе используйте мониторинг инцидентов в облаке.

- Умные оповещения. Настройте оповещения о подозрительной активности.

- Время первичной оценки. Быстро оценивайте входящие оповещения в соответствии с классификацией инцидентов и правильно расставляйте приоритеты. . Используйте такие фреймворки как MITRE ATT&CK® или Cyber Kill Chain.

- Расследуйте. Копайте глубже. Поймите “что, где, когда, кто, как».

- Документируйте. Собирайте и анализируйте журналы, тщательно документируйте находки.

- Сдерживание / Локализация

Вы заметили проблему и теперь нужно остановить ее распространение. Что для этого сделать?

- Изолируйте системы. Отключите зараженные устройства от сети.

- Блокируйте доступ. Отключите скомпрометированные учетные записи, сбросьте пароли.

- Соберите доказательства: Проанализируйте информацию в журналах безопасности.

- Будьте начеку. Злоумышленники могут отреагировать на ваши действия — внимательно следите за развитием событий.

- Устранение / Искоренение

Теперь самое время устранить угрозу и исправить первопричину.

- Найдите и удалите. Определите путь проникновения (вредоносное ПО, уязвимость) и перекройте его.

- Очистите и исправьте. Исправьте уязвимость, удалите вредоносное ПО, возможно, переустановите системы из известного чистого состояния — это основные шаги устранения при реагировании на инциденты.

- Проведите глубокий аудит. Расследуйте инцидент, чтобы убедиться — скрытых бэкдоров не осталось.

- Восстановление

Восстановите нормальную работу быстро, но осторожно, чтобы обеспечить непрерывность бизнеса.

- Восстановите работу. Верните системы/данные к работе из резервных копий или конфигураций (выполнение плана восстановления после инцидента).

- Командная работа. Сотрудничайте с ИТ-отделом для бесперебойного выполнения.

- Проверьте безопасность. Убедитесь, что восстановленные системы исправлены, безопасны и свободны от вредоносного ПО.

- Действия после инцидента / Извлеченные уроки

Кризис миновал, но обучение начинается. Именно так вы становитесь лучше.

- Проведите «разбор полетов» без обвинений. Выясните, что сработало, а что пошло не так и почему.

- Тщательно проанализируйте. Соберите все данные и выявите первопричины. Поймите полное влияние. SWOT-анализ поможет структурировать находки.

- Задокументируйте выводы. Запишите извлеченные уроки реагирования на инциденты и поделитесь ими с командой.

- Разработайте план действий. На основе выводов поставьте конкретные задачи с ответственными и сроками, чтобы исключить слабые места и повторение инцидента.

- Проверьте метрики. Проверьте, улучшились ли ваши метрики реагирования на инциденты (MTTD, MTTR).

Что дальше? Метрики, документация, тестирование, выполнение нормативов

Как вы на самом деле справляетесь?

Используйте метрики — ключевые показатели эффективности — для объективного измерения того, насколько эффективно настроены ваши процессы реагирования на инциденты.

- Ключевые примеры:

- Среднее время обнаружения (MTTD): Как быстро вы замечаете проблемы?

- Среднее время реагирования/устранения (MTTR): Как быстро вы их нейтрализуете?

- Уровень эффективности сдерживания инцидентов.

- Стоимость/длительность простоя.

- Количество внедренных улучшений из извлеченных уроков.

Все эти метрики показывают прогресс, обосновывают ресурсы и выделяют области, требующие внимания.

Документация: ваша библиотека реагирования на инциденты

Поддерживайте все в порядке: IRP, схемы процессов, сценарии реагирования на инциденты, шаблоны коммуникаций, формы, статьи базы знаний. Отдавайте предпочтение централизованному хранению.

Привлечение заинтересованных сторон и выполнение требований

К созданию плана реагирования на инциденты должны быть привлечены представители ИТ-департамента, службы безопасности, юридического и операционного отдела, а также HR.

Определитесь с бизнес-приоритетами, продумайте выполнение требований (SOC 2, ISO 27001, GDPR и т.д.), выделите критические данные и иерархию. Это гарантирует, что ваш план будет реалистичным и поддержанным.

Тестирование и отработка: практика в условиях давления

Непроверенный план — это просто теория. Поэтому:

- Проводите учения и симуляции Тестируйте ключевые сценарии — реагирование на инциденты с программами-вымогателями или серьезную утечку данных.

- Выявляйте пробелы. Тестирование показывает, что сломано до реального инцидента. Исправляйте процедуры, уточняйте роли, обновляйте инструменты.

- Укрепляйте уверенность. Практика помогает вашей команде реагировать спокойно и эффективно под давлением.

Отраслевые стандарты и рекомендации

Не изобретайте велосипед. Используйте устоявшиеся лучшие практики и фреймворки — например, NIST SP 800-61, ISO 27001 и рекомендации SANS. Они предлагают надежные рекомендации по реагированию на инциденты. Такие фреймворки как CIS Controls и MITRE ATT&CK® тоже очень полезны.

Инструменты и технологии: вооружитесь, чтобы защититься

Правильные технологии имеют решающее значение для эффективного реагирования.

Подберите оптимальные инструменты реагирования на инциденты, которые соответствуют вашему технологическому стеку и типу инфраструктуры (облачной, гибридной или локальной). Это могут быть SIEM, EDR, SOAR, сканеры уязвимостей, а также платформы на базе ИИ. Такие инструменты позволяют автоматизировать ключевые фазы процесса реагирования на инциденты, экономя время и снижая человеческий фактор.

Распространенные ошибки и ключи к успеху

Избегайте распространенных ошибок и сосредоточьтесь на том, что делает планирование реагирования на инциденты успешным.

- Факторы успеха. Заручитесь поддержкой заинтересованных сторон, тщательно настройте план реагирования на инциденты и регулярно его тестируйте, составьте надежный план коммуникаций, измеряйте эффективность и ведите документацию.

- Ловушки неудач. Использование общих шаблонов; планы «для галочки» (только ради прохождения аудита), размытая ответственность, плохая координация между командами. Поймите разницу между планом реагирования на инциденты и планом аварийного восстановления и убедитесь, что оба работают должным образом.

Особенности реагирования на инциденты в облаке

Реагирование на инциденты в облачных средах (реагирование на инциденты в облаке) требует специфических корректировок.

Помните о модели совместной ответственности. Понимайте возможности и ограничения провайдера. Используйте облачное журналирование и мониторинг инцидентов в облаке. Адаптируйте свои процедуры реагирования на инциденты к динамической природе облака.

Итоги: идеальный план реагирования на инциденты

Готовы взяться за планирование реагирования на инциденты? Давайте подведем итоги основного:

- План — превыше всего. Вам необходим адаптированный, задокументированный и уникальный, соответствующий вашим потребностям план реагирования на инциденты (IRP).

- Процесс имеет значение. Пропишите процесс реагирования (Подготовка, Обнаружение, Сдерживание, Устранение, Восстановление, Обучение). Знайте, кто что делает.

- Командная работа — залог успеха. Соберите команду реагирования на инциденты (IRT), распределите роли и обязанности.

- Подготовка — половина работы. Большая часть работы происходит до инцидента, поэтому инвестируйте в инструменты, обучение, резервные копии.

- Тестируйте и совершенствуйте постоянно. Непроверенный план бесполезен. Регулярно обучайтесь, в том числе на ошибках, поддерживая план в актуальном состоянии.

Сосредоточившись на этих ключевых областях — создании плана, определении процесса, расширении возможностей команды, тщательной подготовке и приверженности тестированию и совершенствованию — вы значительно улучшаете способность вашей организации противостоять любым киберугрозам. Удачи!

FAQ: Ответы на вопросы о реагировании на инциденты

Какие есть шесть фаз реагирования на инциденты?

Представьте это так: 1. Подготовиться. 2. Выявить проблему и разобраться в ней, 3. Остановить распространение, 4. Устранить проблему, 5. Восстановить данные и работу систем., и 6. Сделать выводы.

Как создать эффективный план реагирования на инциденты?

Волшебной палочки нет, но ключевые компоненты: собрать правильную команду, понять ваши специфические риски, составить четкую последовательность действий, спланировать коммуникацию, обучить всех участников, а затем регулярно тестировать и обновлять! И убедитесь, что IRP адаптирован именно для вашего бизнеса — никакого копирования!

Что на самом деле делает CSIRT?

Ваш CSIRT (или IRT) — это центр управления во время инцидента. Он отвечает за реагирование, расследование инцидента, коммуникации, выполнение плана и улучшение со временем.

Реагирование на инциденты в облаке совсем другое?

У него есть уникальные особенности! Вы имеете дело с инфраструктурой облачного провайдера и несете совместную ответственность. При этом данные могут храниться разрознено, а вам потребуются специфические облачные инструменты и навыки. Так что да, вам нужно адаптировать свои подходы, если изначально они адаптированы под локальную инфраструктуру.

Какие инструменты абсолютно необходимы?

Вам точно понадобятся инструменты мониторинга/обнаружения (как SIEM, EDR), брандмауэры, сканеры уязвимостей, надежные решения для резервного копирования/восстановления и автоматизации (SOAR).

Почему планирование реагирования на инциденты настолько важно?

Потому что плохие вещи обязательно случатся! Планирование превращает панику в скоординированное, более быстрое реагирование. Это экономит деньги, сокращает простои, защищает репутацию, поддерживает работу бизнеса и помогает соответствовать юридическим нормам.

Какие самые большие ошибки совершают люди при составлении IRP?

Использование общих планов, которые не адаптировали и не тестировали. Также нечеткое распределение ролей («Я думал, ты это делаешь!»), плохая коммуникация во время кризис, неумение извлекать уроки и уверенность в том, что восстановление из резервных копий сработает без тестирования.

Как мы на самом деле тестируем наш план реагирования на инциденты?

Проводите практические учения и обсуждайте возможные сценарии. Проводите симуляции и полномасштабные учения, чтобы понимать, когда что-то ломается или становится непонятным, а затем исправлять это.

Что это за NIST SP 800-61, о котором все говорят?

Это, по сути, золотой стандарт от NIST (Национального института стандартов и технологий США) по обработке инцидентов компьютерной безопасности. Он дает вам надежный фреймворк и много деталей — безусловно, стоит ознакомиться при создании плана реагирования на инциденты.

Действительно ли анализ киберугроз помогает?

Абсолютно! Знание о том, какие угрозы существуют, кто может атаковать и как он действует, помогает лучше подготовить защиту и быстрее распознавать атаки. Разведка угроз и анализ угроз делает ваше реагирование на инциденты гораздо более проактивным.

Кто обязательно должен быть в команде реагирования на инциденты?

Обязательно — представители из операционного и ИТ-департамента, специалисты по безопасности, юрист, PR, а также другие заинтересованные стороны, особенно если инцидент может повлиять на бизнес-риски или репутацию.

Какая реальная разница между «событием» безопасности и «инцидентом»?

«Событие» — это просто что-то, что происходит (например, неудачная попытка входа, системное оповещение). «Инцидент» — это событие, которое фактически наносит ущерб или угрожает конфиденциальности, целостности или доступности ваших систем или данных — и требует реагирования по процедурам реагирования на инциденты.

Сколько стоит это реагирование на инциденты?

Все зависит от серьезности инцидента, времени на исправление, потенциальных штрафов и потерь бизнеса, а также от того, нужно ли подключать внешние услуги реагирования на инциденты. Качественное планирование помогает ощутимо уменьшить эти потенциальные затраты, помимо этого есть компании по реагированию на инциденты, предлагающие помощь.

А как насчет уведомления людей после утечки данных? Юридические аспекты?

Это очень важно и зависит от законов (GDPR, HIPAA и других) и локации клиентов. Ваша юридическая команда должна проконсультировать по конкретным обязательствам, касающим своевременного уведомления регуляторов и пострадавших лиц.

Может ли ИИ помочь с реагированием на инциденты?

Да, и все чаще! Реагирование на инциденты с помощью платформ SOAR и машинного обучения позволяет быстрее анализировать угрозы и автоматически запускать действия реагирования.

Что такое MTTD и MTTR снова?

Это ключевые метрики реагирования на инциденты! MTTD — среднее время обнаружения (как быстро заметили), а MTTR — среднее время реагирования (как быстро исправили). Чем ниже эти параметры, тем быстрее реагирует ваша команда.

Зачем беспокоиться об обзоре после инцидента? Все же кончилось!

Нет, это и правда критически важно. Так вы учитесь и становитесь лучше, повышаются шансы на то, что ошибки не повторятся. Это основа фазы анализ после инцидента / извлеченные уроки.

Как конкретно реагировать на фишинг?

В вашем плане должна быть прописана процедура реагирования на фишинговые инциденты. Обычно она выглядит так: изолируйте пользователя/машину, сбросьте учетные данные, проанализируйте фишинговое письмо, заблокируйте связанные индикаторы, проверьте на наличие дальнейшей компрометации и «выучите урок».

Восстановление после программ-вымогателей — какие основные шаги?

Определите, что пострадало, и изолируйте угрозу. Основные варианты обычно включают восстановление из резервных копий (предпочтительно) или дешифрование, если ключ доступен (редко и рискованно). Важно: никогда не полагайтесь на уплату выкупа.