Общая проблема многих компаний — игнорирование важных, но, на первый взгляд, непримечательных моментов, которые впоследствии могут привести к потере данных. К ним относится неоправданный открытый доступ для большого количества папок, действующие, но устаревшие учетные записи пользователей, бессрочные ненадежные пароли от корпоративных аккаунтов и т.д. Мы решили проанализировать, какие едва заметные проблемы досаждают компаниям при защите информации и что делать, чтобы исправить ситуацию.

Чрезмерная открытость вредит данным

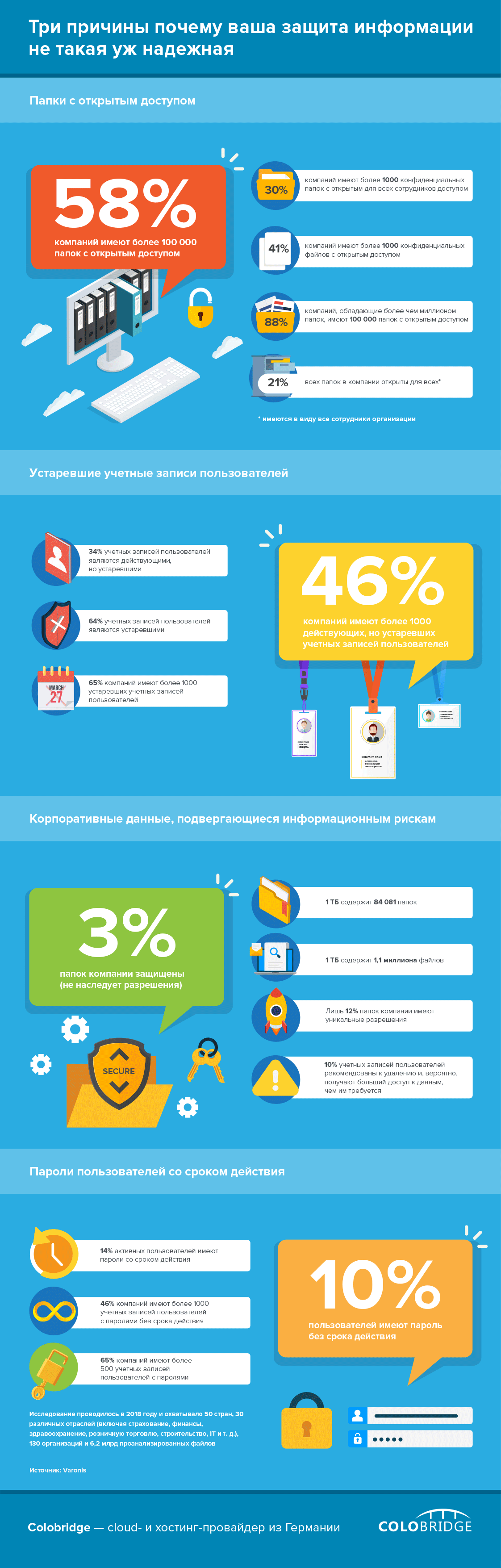

Незащищенные папки являются сравнительно легкой и очень желанной добычей для злоумышленников. Все, что им нужно — лишь проникнуть в сеть, а дальше все просто: открыть папку и завладеть важной и конфиденциальной информацией — бизнес-планами, интеллектуальной собственностью, персональными данными клиентов и сотрудников и т. д. По статистике Varonis, 58% организаций имеют более 100 000 папок, доступ к которым открыт в сети для каждого. Таким образом компании сами «передают» информацию в руки злоумышленников. К тому же доступные данные подвергают компанию чудовищным рискам, которые способны нанести вредоносные программы и вирусы-вымогатели. Одного щелчка мыши по ссылке в фишинговом письме достаточно, чтобы все файлы были в один момент зашифрованы или уничтожены безвозвратно.

Усугубляют ситуацию и требования Общего регламента ЕС по защите данных. Он обязывает компании защищать персональную информацию пользователей, а открытый доступ к файлам и папкам этому никак не способствует, что в итоге может привести к огромным штрафам.

Что можно сделать?

- Определить группы с глобальными правами доступа к конфиденциальным и критическим данным и ввести нужные ограничения.

- Регулярно запускать полный аудит серверов, просматривая все контейнеры данных (папки, почтовые ящики и т. д.) с глобальными группами доступа, применяемые для списков контроля доступа.

- Заменить глобальные группы доступа на строго управляемые группы безопасности.

- Начать с наиболее конфиденциальных данных и проводить тесты изменений, чтобы не допустить возникновения проблем.

По оценкам ИТ-специалистов, для поиска и устранения глобальных групп доступа для каждой папки требуется около 6-8 часов. Администраторы должны идентифицировать аккаунты, которым действительно требуется доступ, создать новые группы и заполнить их нужными пользователями.

Пользователи-призраки нарушают покой

Часто хакеры ищут самые простые и непритязательные способы проникновения в сеть компании. Один из них — использование действительных, но неактивных учетных записей пользователей (их еще часто называют «пользователи-призраки»). Такие аккаунты могут не проявлять активности длительное время и, оставаясь незамеченными изо дня в день, обеспечивать доступ злоумышленников к системам и данным.

Устранение «призрачных» учетных данных — важный аспект защиты информации, который компании часть упускают из виду. Если эти аккаунты остаются без контроля, компания рискует столкнуться с проблемами.

Что можно сделать?

- Убедитесь, что устаревшие учетные записи деактивированы, удалены или что их повторное использование отслеживается.

- Примите меры для гарантирования того, что все учетные записи активны и выполняется мониторинг их использования.

- Определите, каким является нормальное поведение учетных записей пользователей, чтобы в будущем лучше выявлять поведенческие аномалии.

- Улучшите возможности обнаружения аномалий в компании и продумайте действенные методы реагирования.

Устаревшие, но действующие учетные записи несут угрозу информационной безопасности. Проведите аудит «призрачных» аккаунтов и по мере необходимости удалите или деактивируйте их.

Бессрочный пароль — мнимая защита

Очень немногие учетные записи должны иметь бессрочные пароли. Они открывают мошенникам большие возможности для взлома методом брутфорса. Пароли с неограниченным сроком действия рискуют появится в дампах баз данных взломанных паролей. А если бессрочный пароль «защищает» вход в аккаунт администратора, возникновение проблем — всего лишь вопрос времени. К тому же, по данным Varonis, больше половины пользователей меняют пароль только из-за того, что они его забыли, а не «для профилактики».

Что можно сделать?

- Установить срок действия паролей учетных записей пользователей.

- Обеспечить выполнение требований по длине и сложности пароля.

- Использовать многофакторную аутентификацию везде, где это возможно.

- Использовать историю паролей, чтобы пользователи не могли применять общие пароли для разных аккаунтов.

ИТ-отделу следует деактивировать бессрочные пароли и установить пароли с ограниченным сроком действия для всех пользователей. В случае если для учетной записи все же требуется статический пароль, необходимо убедиться, что он достаточно длинный и сложный.

Заключение

В вопросах защиты информации всегда важно работать на опережение. И даже если кажется, что ничего не предвещает атаки, это вовсе не означает, что можно бездействовать. Искать и устранять потенциальные бреши в безопасности необходимо постоянно, ведь никогда не знаешь, с какой стороны может нагрянуть угроза. Чтобы не терять времени, уже сейчас можно закрыть неоправданный открытый доступ к своим файлам и папкам, избавиться от «призрачных» учетных записей пользователей и установить сроки на действие паролей.