Виртуализация — это логическое объединение вычислительных ресурсов в единый пул с последующим абстрагированием их от физического оборудования. Все платформы виртуализации на программном уровне имитируют физические ресурсы (процессорную мощность, память, дисковый накопитель) и позволяют запускать на них виртуальные машины с собственными ОС, причем их количество может исчисляться десятками в пределах одного физического сервера. Рассмотрим, как работает виртуализация и сделаем краткий обзор систем виртуализации, представленных на рынке.

- Принцип работы виртуализации

- Преимущества виртуализации

- Как выбрать платформу для виртуализации

- Заключение

Принцип работы виртуализации

Ядром платформы виртуализации является гипервизор. Он выполняет роль посредника между физическим оборудованием и виртуальным пулом ресурсов, контролируя при этом распределение физических ресурсов между виртуальными машинами. Гипервизор вместе с дополнительными утилитами, средствами развертывания и инструментами для управления виртуальными машинами образуют платформу виртуализации.

Чем отличается традиционная архитектура от виртуальной:

Преимущества виртуализации

Выделим основные преимущества виртуализации с точки зрения бизнеса:

- оптимизация использования физических ресурсов и, как следствие, расходов;

- повышение уровня автоматизации бизнес-процессов;

- повышение адаптивности и масштабируемости инфраструктуры;

- простое восстановление виртуальных машин в случае сбоя.

Если виртуализация ресурсов используется на стороне провайдера, бизнес может дополнительно сократить расходы на администрирование своей IT-инфраструктуры. А поставщики программного обеспечения выбирают решения для виртуализации для разработки ПО и последующего тестирования на их гибкость.

Рассмотрим, какие платформы получили наибольшее распространение на нашем рынке.

Microsoft Hyper-V

Данный продукт является составной частью огромной экосистемы Microsoft со всеми вытекающими преимуществами — например, позволяет запускать несколько ОС в виде виртуальных машин в Windows-среде. Hyper-V по умолчанию входит в состав Windows 10 Pro и Windows Server (2019 и 2022) и одновременно может работать с Linux-системами (Debian, Ubuntu и CentOS) с некоторыми ограничениями. Это идеальное решение для создания виртуальной среды: позволяет строить многоуровневую систему, совместимо с большим списком аппаратных решений, поддерживает установку виртуальных рабочих столов.

Преимущества: доступная ценовая политика, широкая аппаратная совместимость, простой интерфейс администрирования, стабильная работа, гибкая настройка.

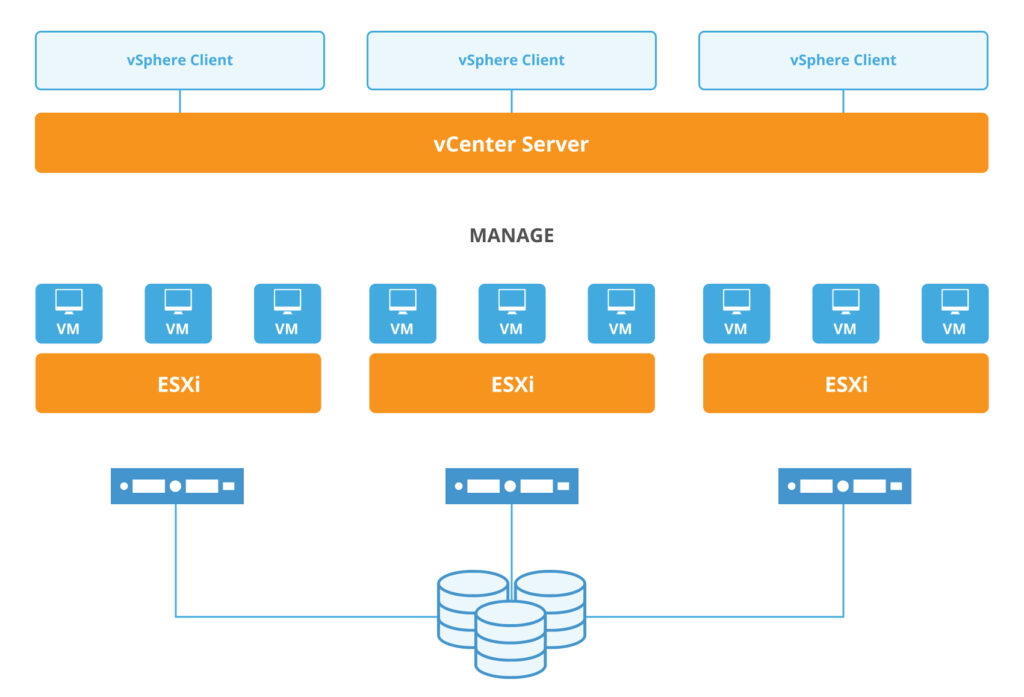

VMware

Компания разрабатывает средства виртуализации для Enterprise-сегмента, который ценит гибкость, стабильность и функциональность. Самые популярные продукты: vSphere, vCenter Server, NSX Data Center и Horizon. Платформа позволяет одновременно использовать несколько приложений в разных ОС, поддерживает ОС Windows, Linux, Solaris и FreeBSD, интеграцию со сторонним ПО и ряд функций, которые значительно повышают удобство и продуктивность работы — например, балансировку нагрузки. Многие функции, свойственные платформам виртуализации, первыми появляются именно у VMware.

Преимущества: высокая функциональность (один из лидеров рынка виртуализации), скорость развертывания, отказоустойчивость, производительность, простота установки и настройки.

Как выглядит виртуализация на примере решения VMware:

«Сегодня компания Colobridge в своих публичных облаках использует виртуализацию на базе продуктов Microsoft Hyper-V и VMware Vsphere. Выбор именно этих вендоров обусловлен их лидерскими позициями на рынке виртуализации в корпоративном сегменте, качеством и широкой функциональностью. Зачастую выбор того или иного решения зависит от многих факторов, но основными по сей день остаются такие:

- Цена: в случае использования заказчиком Microsoft-инфраструктуры компонент виртуализации будет уже включен в стоимость операционной системы Windows Server. В такой же инфраструктуре Windows-серверов за виртуализацию VMware придется доплачивать отдельно. Таким образом, если техническая сторона реализации не принципиальна, решение на базе продуктов Microsoft всегда будет дешевле аналогичного на VMware.

- Техническая сторона вопроса и привычка: Если заказчик на своей площадке использовал VMware много лет, привык к ней, нуждается в ее особенных функциях — в таком случае его выбор будет очевиден. Организовать миграцию в рамках одной платформы виртуализации всегда на порядок проще и в разы быстрее».

Citrix (Xen)

Решение корпоративного уровня с открытым кодом, существует в том числе в бесплатной версии. Поддерживает расширенные функции виртуализации, работу с гипермасштабируемыми облаками, системами виртуализации VMware vSphere и Microsoft Hyper-V, а также со всеми популярными ОС: Windows, GNU/Linux, FreeBSD, MiniOS, NetBSD, Solaris.

Преимущества: хорошая масштабируемость, упрощенное управление и встроенная проверка на совместимость приложений.

OpenVZ

Высокопроизводительная система виртуализации на уровне операционной системы. Решение создано на ядре Linux и поддерживает только соответствующие гостевые дистрибутивы. Преимущества: точная эмуляция физического сервера, динамическое управление ресурсами, производительность, простота администрирования.

Virtuozzo

Данное решение для виртуализации ресурсов физических серверов частично реализовано на открытом исходном коде предыдущей платформы. Поддерживает такие ОС как Fedora, RHEL, Centos, Debian, openSUSE, Ubuntu. FreeBSD и все популярные модули ядра контейнера. Система, ориентированная прежде всего на малый и средний бизнес, отличается простотой и доступностью использования.

Преимущества: контроль VPS в реальном времени без перезагрузок, продуманная система кэширования, развертывание большого числа виртуальных машин на физическом оборудовании.

KVM

Продукт с открытым исходным кодом для виртуализации в среде Linux, одно из самых известных решений в качестве альтернативы коммерческим продуктам. Данная платформа постоянно развивается и предлагает большие возможности для кастомизации. Функциональность решения делает его востребованным у разработчиков ПО.

Преимущества: высокий уровень приватности, установка собственной ОС, независимость ресурсов друг от друга.

Как выглядят 8 самых популярных программных решений для серверной виртуализации по версии PeerSpot:

Как выбрать платформу для виртуализации

При выборе подходящего решения для виртуализации учитывают следующие моменты:

Операционная система. Ориентируйтесь на то, что платформа должна поддерживать одну или сразу несколько ОС, которые будут необходимы в работе.

Масштабируемость. Предварительно оцените, сколько одновременно запущенных виртуальных машин поддерживает платформа виртуализации, и сопоставьте это число с вашими потребностями сегодня и в ближайшем будущем.

Экономичность. Запомните: чем меньше памяти потребляет система в процессе работы, тем больше их останется под все остальные задачи (которые и являются приоритетными).

Стоимость. Если у вас небольшая компания и умеренные требования к функциональности, с высокой вероятность вам подойдет open source-решение для виртуализации. В то же время корпорации готовы платить за дополнительные возможности, стабильность и гибкость системы, поэтому выбирают продукты Enterprise-сегмента.

Заключение

Консолидация ресурсов, которую обеспечивает технология виртуализации и, собственно, платформа виртуализации, играет большую роль для бизнеса. Запуская на одном физическом сервере большое количество виртуальных машин, можно сделать инфраструктуру более адаптивной, гибко балансировать нагрузку между разными приложениями в целом способствовать сокращению расходов на IT.

Получить консультацию по выбору оптимальной платформы виртуализации можно у специалистов компании Colobridge. В настоящее время мы предлагаем решения от лидеров рынка виртуализации для корпоративного сегмента: Microsoft Hyper-V и VMware Vsphere.